Hacker stürzen sich auf Schweizer Firmen

Recherchen des Beobachters zeigen erstmals: Kriminelle haben im letzten Jahr Daten von fast 3000 Schweizer Unternehmen geklaut und zum Verkauf ins Darknet gestellt.

Veröffentlicht am 6. Oktober 2021 - 22:11 Uhr

In den vergangenen Monaten überschlug sich die Berichterstattung über Hackerangriffe auf Schweizer Unternehmen.

Geschäftsleiter Fred M. war an diesem Montagmorgen Ende März früh im Büro. Er sass bereits im ersten Meeting, als ihn ein Kollege aus dem Sitzungszimmer holte. Der Grund: Einige Mitarbeiter hatten ihre Computer aufgestartet – und nichts mehr war wie vor dem Wochenende. Die Dateien hatten plötzlich eigenartige Endungen, Befehle liessen sich nicht mehr ausführen. Es war der Moment, als die Krise begann.

«Die Computer spielten verrückt», sagt Fred M. heute. «Wir kämpften gegen einen unsichtbaren Feind.» Hacker starteten in der Nacht die Verschlüsselung der Daten und hinterliessen eine Erpressernachricht. Im Verlauf des Vormittags frass sich die Schadsoftware von einer Anwendung zur nächsten. Um den Schaden zu begrenzen, schaltete die interne IT sofort alle Applikationen ab. Das Familienunternehmen mit über 180 Angestellten und eigener Produktion im Präzisionsbereich stand auf einen Schlag still.

Schon jetzt doppelt so viele Erpressungen mit Ransomware wie 2020

Ähnlich ergeht es seit Monaten zahlreichen Schweizer Firmen und öffentlichen Einrichtungen. Wie viele pro Jahr von Hackern erpresst werden, liess sich bisher nicht einmal ansatzweise schätzen. Denn in der Schweiz gibt es dafür keine Meldepflicht. Die freiwilligen Meldungen beim Nationalen Zentrum für Cybersicherheit (NCSC) zeigen lediglich, dass es immer mehr werden. Im laufenden Jahr registrierte das NCSC schon 120 Erpressungen mit Ransomware – doppelt so viele wie im gesamten letzten Jahr.

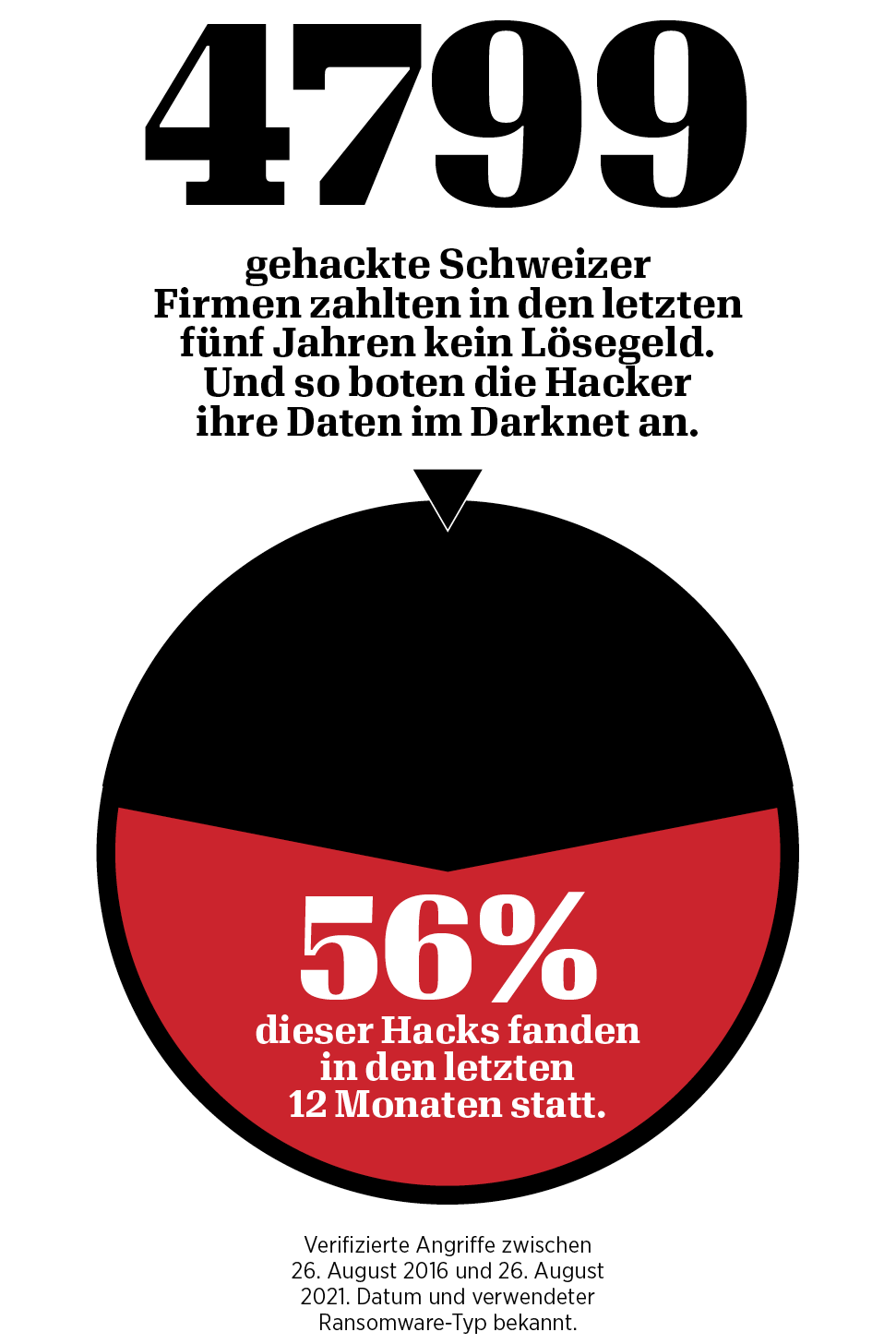

Eine für den Beobachter erstellte Analyse des amerikanischen Cyberintelligence-Unternehmens Recorded Future zeigt nun erstmals, welches Ausmass die Aktivitäten der Hacker angenommen haben. In den letzten fünf Jahren führten Cyberkriminelle insgesamt 4799 Angriffe auf IP-Adressen in der Schweiz durch, die Schweizer Unternehmen zugeordnet werden können (Stichtag 26. August 2021). Bei dieser Auswertung wurden nur Angriffe erfasst, bei denen Daten von den Firmencomputern geklaut und später im Darknet veröffentlicht wurden. Also Erpressungen, bei denen kein Lösegeld bezahlt wurde. Die Cyberintelligence-Fachleute von Recorded Future sprechen deshalb von «verifizierten» Angriffen.

In den letzten zwölf Monaten entwickelte sich die Zahl der Hackingfälle mit geklauten Daten dramatisch. 2694 der 4799 Angriffe auf Schweizer Firmen verübten die Cyberkriminellen zwischen August 2020 und August 2021. Allein seit Mai waren es 511.

Nicht eingerechnet darin ist die Anzahl Angriffe, bei denen die erpressten Firmen Lösegeld für die Entschlüsselung ihrer Daten bezahlten. Wie viele das sind, ist unklar. Mehrere befragte Cybersecurity-Fachleute erklärten aber, dass eine grosse Anzahl von Firmen still und leise Lösegeld bezahle. Etwa weil sie befürchten, dass sensible Daten der Firma oder von Kunden irgendwo im Netz auftauchen. Oder weil die Firma ihre Daten nicht wiederherstellen kann.

«Die Hacker sind bis auf wenige Ausnahmen Teil von sehr professionell geführten Organisationen», sagt Florian Schütz, der das Nationale Zentrum für Cybersicherheit leitet. Jede Gruppe spezialisiere sich auf ihre eigene – kriminelle – Kundschaft. Tatsächlich geht die grosse Mehrzahl der Hackerangriffe auf das Konto von etwa einem Dutzend professionell organisierten Banden. Sie operieren vorwiegend aus Osteuropa, Russland, China, Nordkorea und dem Iran.

Längst haben sich diese Banden auf einzelne Teilbereiche innerhalb der ganzen Kaskade krimineller Arbeitsschritte spezialisiert. Entstanden ist eine eigentliche «Underground Economy», eine Wirtschaft, die im Untergrund operiert. Es gibt Banden, die die Verschlüsselungs-Trojaner programmieren und diese Malware dann in einer Art Mietservice weiteren Kriminellen ausleihen. Andere stellen anonyme Server für die Hackerangriffe zur Verfügung oder suchen gezielt nach Schwachstellen in Softwareprogrammen, sogenannten Zero-Days. Solche noch nicht bekannten Sicherheitslücken lassen sich zu teils horrenden Preisen an andere Kriminelle verkaufen.

Dunkelziffer beim Lösegeld

«Aktuell verlangen Erpresser von Firmen drei bis fünf Prozent des Jahresumsatzes», sagt Abdelkader Cornelius, Threat-Intelligence-Spezialist beim weltweit tätigen Cybersecurity-Unternehmen Cybereason. Nach seiner Erfahrung lassen sich Erpresser auch auf Verhandlungen über die Höhe der Lösegeldzahlung ein. Frei nach der Frage: Was sind dem Unternehmen seine Daten wert?

«Fast 40 Prozent der Ransomware-Opfer bezahlen das geforderte Lösegeld», sagt der auf die Analyse und Verhandlungen von Erpressungen spezialisierte Abdelkader Cornelius. Viele Unternehmen sind auch dazu übergegangen, ihre Cyberrisiken speziell zu versichern. In den Policen soll zum Teil sogar Lösegeld abgedeckt sein (der Beobachter berichtete ).

82 % mehr Lösegeld als im Vorjahr zahlten Schweizer Firmen im ersten Halbjahr 2021, schätzt der IT-Security-Konzern Palo Alto.

Wie viel Geld bezahlt wird, darüber gehen die Schätzungen auseinander. Der auf die Analyse von Erpressungen und Verhandlungen spezialisierte Cornelius beziffert den durchschnittlich bezahlten Betrag seiner Kunden auf 180'000 Dollar. Unit 42, die Security-Research-Abteilung des IT-Sicherheitskonzerns Palo Alto Networks, geht für das erste Halbjahr 2021 von 570'000 Dollar aus – 82 Prozent mehr als im Vorjahr.

Die führenden Erpresserbanden positionieren sich zum Teil sehr unterschiedlich. Einige bewirtschaften das Massengeschäft, andere konzentrieren sich auf sogenannte High-Value Targets, also besonders lukrative Ziele, wie zum Beispiel den US-Versicherungskonzern CNA Financial. Gemäss der Nachrichtenagentur Bloomberg bezahlte dieser im Frühling 40 Millionen Dollar, um wieder Zugriff auf die eigene IT-Infrastruktur zu erhalten.

Der Trick mit der doppelten Erpressung

Wie viel die Schweizer Präzisionstechnik-Firma von Geschäftsleiter Fred M. für die Entschlüsselung ihrer Daten hätte bezahlen müssen, ist nicht bekannt. Fred M. sagt nur: «Wir haben nie mit den Erpressern Kontakt aufgenommen und kein Lösegeld bezahlt.»

Die Hacker nutzten beim Familienunternehmen ihre neueste Masche: die «Double Extortion», also eine doppelte Erpressung. Bevor sie die Firmendaten verschlüsseln, kopieren sie sie nach Belieben. Wenn die Firma nicht auf einen ersten Erpressungsversuch reagiert, werden diese Firmendaten auf einer Site der Erpresser im Darknet veröffentlicht. Damit setzen diese die Unternehmen zusätzlich unter Druck.

Die Daten der Schweizer Präzisionstechnik-Firma landeten bereits 18 Tage nach dem Hack auf der Leak-Seite der Bande. Dort sind sie nun in bester Gesellschaft – zusammen mit unzähligen Files von Nestlé, Shell, Braun, 3M, Coca-Cola, Rico, Bayer und vielen anderen Konzernen.

Von der Schweizer Präzisionstechnik-Firma findet man dort unter anderem Lohnlisten und Unterlagen für das Bewilligungsprozedere von Nacht- und Sonntagsarbeit. Der Firma selbst ist bis heute nicht klar, welche Daten die Kriminellen sonst noch erbeutet haben. Der Geschäftsleiter sagt: «Wir wussten nicht einmal, wie die Angreifer Zugang zu unserem Netzwerk erlangt hatten.» Die Firma machte schliesslich kurzen Prozess und liess die gesamte IT-Infrastruktur von einem externen Dienstleister neu aufsetzen.

Daten zu Stadler-Zügen im Darknet

Wenn eine Firma nicht bezahlt, bleiben die oft vertraulichen Unterlagen teils über Monate frei verfügbar auf den Seiten der Hackerbanden. Vom Thurgauer Zughersteller Stadler Rail, der im Frühling 2020 erpresst wurde, steht inzwischen die 17. Tranche Daten zum Download bereit. Darunter eine Vielzahl technischer Berichte und Analysen über Stadler-Züge. Ein gefundenes Fressen für Wirtschaftsspionage.

Doch was kann eine Firma tun, um sich besser zu schützen? Das Nationale Zentrum für Cybersicherheit sowie Experten sagen unisono: Firmen sollen sich nicht erpressen lassen. «Leider bezahlen viele trotzdem. Doch wer zahlt, wird Teil des Problems», meint Marc Ruef, Head of Research beim Zürcher Spezialisten für Informationssicherheit Scip.

Auch der Schweizer Cybersicherheitsdelegierte Florian Schütz nimmt die Firmen in die Pflicht: «Wenn alle ihre IT-Systeme aktuell halten würden, könnten wir viele Angriffe verhindern.» Viele kleinere und mittlere Firmen stünden den Cybergefahren noch immer etwas sorglos gegenüber. Etliche seien schlicht überfordert.

Das geht mitunter so weit, dass Firmen nicht einmal reagieren, wenn die spezialisierte Bundesbehörde sie vor einem bevorstehenden oder gerade festgestellten Angriff auf ihre Informatiksysteme warnt. Immer wieder laufen E-Mails und Telefonanrufe ins Leere. «Pro Monat müssen wir rund 200 Unternehmen per eingeschriebenen Brief kontaktieren, weil wir sie anders nicht erreichen können», sagt NCSC-Leiter Schütz.

Alles, was wir im Internet tun, hinterlässt Daten, die erfasst und ausgewertet werden – von Werbefirmen, sozialen Medien, Geheimdiensten und Suchmaschinen.

Aus diesen Daten lässt sich ein äusserst detailliertes Profil über unsere Vorlieben, Neigungen und Interessen ableiten.

Der beste Schutz gegen diese Überwachungsmaschinerie ist, möglichst wenig Daten zu hinterlassen. Massnahmen, die unseren digitalen Fussabdruck minimieren, sollten deshalb zur Alltagsroutine gehören.

Wie das funktioniert und wie Sie Ihre eigenen Daten vor Verlust und Angriffen schützen können, zeigen wir Ihnen in den kommenden Wochen. Im Rahmen des Beobachter-Angebots zum Digitaltag 2021 liefern wir Ihnen in unserem Dossier «Digitale Selbstverteidigung» in kurzen Video-Tutorials hilfreiche Tipps, Tricks und Tools.